It’s Time to Modernize

Attackers operate freely and can advance without hindrance. Meanwhile, businesses are held back by up-time requirements, change control, compliance controls, staffing shortages, budget restrictions – and best-of-breed security infrastructures. Adding more products to an already operationally heavy security infrastructure compounds the problem. The bottom line is that business cannot keep up.

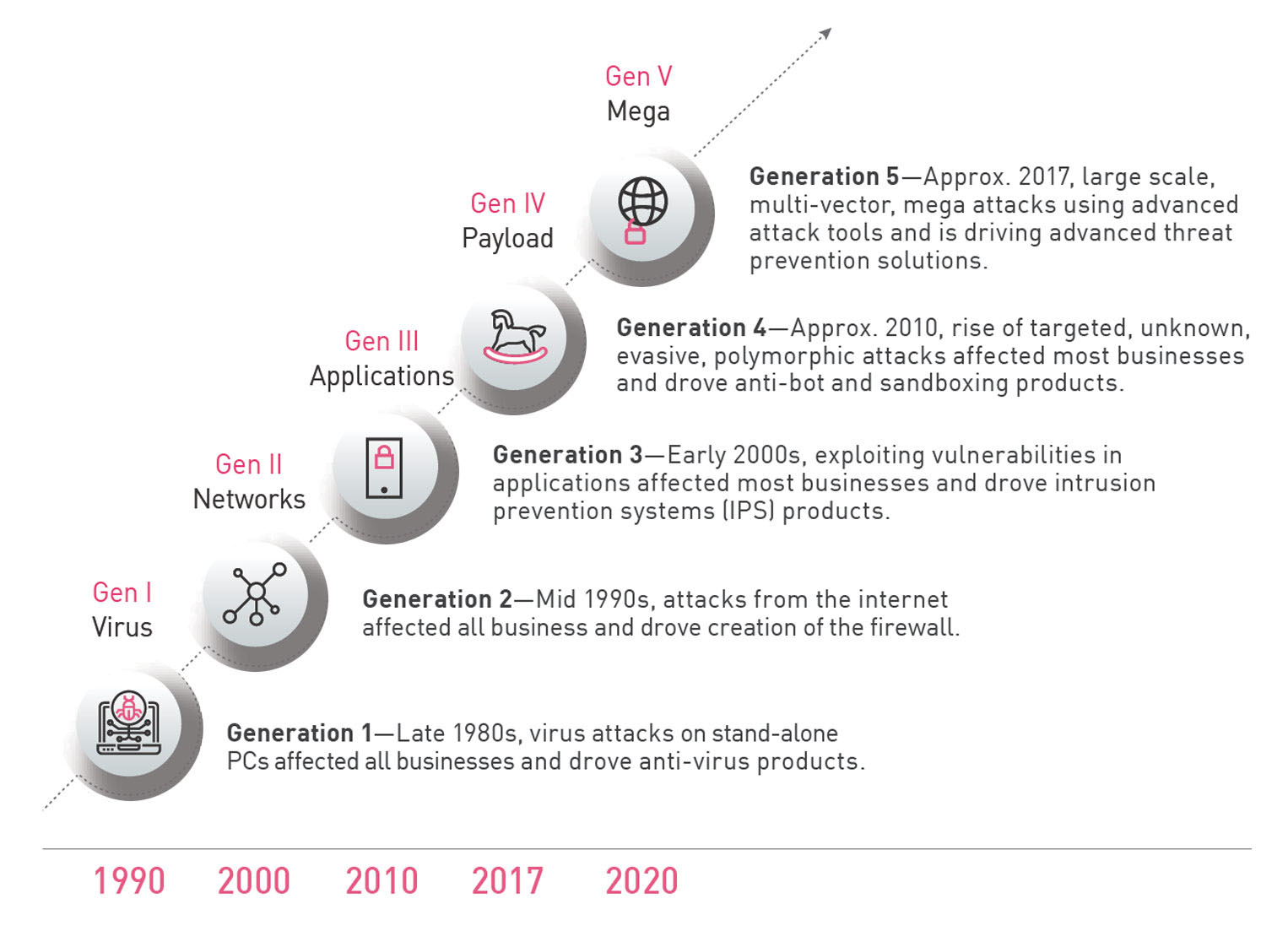

Most businesses are stuck in the world of 2nd- and 3rd-generation security, which only protects against viruses, application attacks, and payload delivery. Networks, virtualized data centers, cloud environments, and mobile devices are left exposed. To ensure a cyber secure organization, businesses must evolve to 5th-generation security: advanced threat prevention that uniformly prevents attacks on a business’s entire IT infrastructure.

Gen V Defined

Gen V security leaves the patch work, best-of-breed deployments of the past behind. Instead, it’s characterized by an architecture that unifies all networks, cloud, and mobile, supported by automatic and immediate threat intelligence.

5th-generation security is marked by key advancements over the prior 4th-generation security:

- Consolidates next-generation-firewall (NGFW), sandbox, bot security, endpoint security and other security controls into a single unified security system.

- Shares real-time threat information throughout the system.

- Prevents advanced 5th-generation and first occurrence of new attacks; does not allow first-attack “patient-zero” infection.

- Extends prevention of advanced attacks to cloud deployments and mobile devices as part of the single, unified security system.

- Uniformly prevents attacks across a business’s entire IT infrastructure of computer networks, virtual instances, cloud deployments, endpoints, remote offices and mobile devices.

- Centrally manages, monitors and responds to all security activities and events as a single, unified security system.

Gen V Defined

Brought to you by Check Point Infinity

Check Point Infinity is the first consolidated security architecture across networks, cloud and mobile, providing the highest level of threat prevention against both known and unknown targeted attacks to keep you protected now and in the future.

- Protection against targeted attacks with unified threat intelligence and open interfaces

- Preemptive threat prevention with real-time sharing of threat information for hyper-responsive protection

- Simplified, agile, and unified management with consolidated security layers, providing superior policy efficiency and single-pane-of-glass visibility

LEARN MORE

As Check Point’s Gen V cyber security solution, Infinity delivers unprecedented protection against current and potential attacks—today and in the future.