Le détection : la première étape de la traque des menaces dans le cloud

En adoptant une démarche de sécurité proactive et méthodique, vous pouvez détecter les attaques qui vous visent et les parer rapidement. Pour ce faire, il faut que vous commenciez par observer ce qui se passe, recueillir des informations et formuler des hypothèses. Ensuite, vous devez enquêter en analysant des données pour confirmer ou infirmer vos hypothèses. Pour que vous puissiez recueillir des données puis les analyser et réagir au mieux, vos outils et vos processus doivent être à la hauteur de la tâche.

Collectez des données

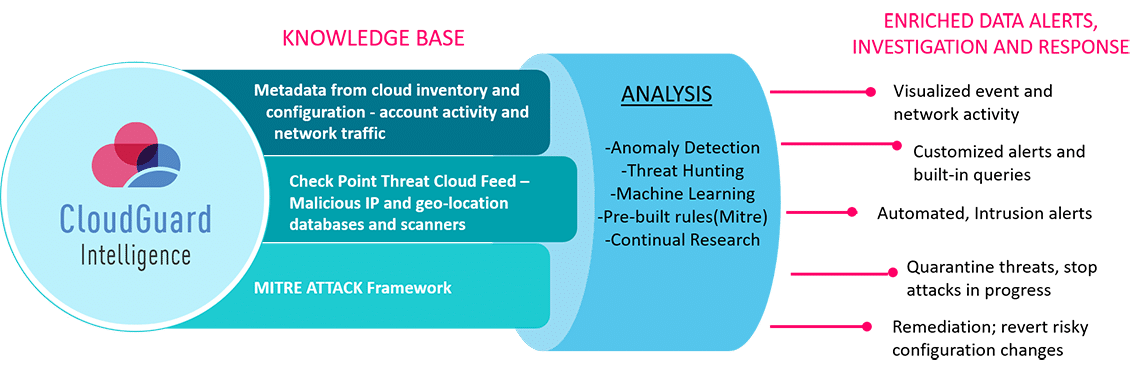

Si vous ne disposez pas des données qu’il vous faut, votre traque ne sera pas possible. Pour traquer les menaces qui vous visent, vous devez d'abord recueillir avec soin des données émanant de sources diverses. Ces sources peuvent être, par exemple, des enregistrements d’événements, des serveurs, des périphériques de réseau, des pare-feux, des bases de données ou des points de terminaison. Malheureusement, de nombreuses entreprises ne jouissent pas d’une bonne visibilité sur leurs données au sein de leurs applications présentes dans le cloud. Nos clients demandent une visibilité sur leurs machines virtuelles, leurs conteneurs et leurs architectures sans serveur, ainsi que sur les activités de leurs utilisateurs et sur le trafic acheminé par leurs réseaux, ceci pour tous leurs services. Pour pouvoir bénéficier d’un tel accès à vos données et pour pouvoir recueillir les données qu’il vous faut, vous ne pouvez pas vous contenter d’une visibilité limitée sur l’infrastructure de cloud de votre entreprise. Votre visibilité doit s’étendre aux multiples éléments de cette infrastructure.

La phase d’enquête et d’analyses

Pour que votre traque des menaces soit efficace, une bonne visibilité ne vous suffira pas. Vous devez disposer des outils appropriés pour la phase d’enquête de votre traque. Ces outils doivent vous permettre de déterminer ce qui constitue une activité normale dans vos réseaux. Ils doivent aussi intervenir lorsqu’une anomalie est détectée. Toute activité qui ne correspond pas à la normale pourrait être malveillante et constituer un indicateur de compromission (IoC). Si vous recevez une alerte vous avertissant qu’une signature de logiciel malveillant est présente sur l’un de vos réseaux, il s’agit d’un IoC fiable. Il en va de même des alertes qui vous signalent la présence d’un fichier exécutable de logiciel rançonneur dans votre système. Tous ces problèmes peuvent être détectés par votre outil de détection d'intrusions ou par votre dispositif antivirus. Par contre, les multiples tentatives de connexion infructueuses d’utilisateurs et les connexions à des heures inhabituelles constituent des IoC moins fiables. Vous pouvez surveiller votre réseau pour y détecter les IoC connus. Des listes de ces IoC sont consultables dans les flux de renseignements sur les menaces.

Paramétrez votre système de détection d’intrusions pour qu’il ne vous alerte que lorsqu’un indicateur de compromission fiable a été détecté, afin d’éviter un trop-plein d’alertes. Mais ne négligez pas pour autant les indicateurs moins fiables. S'ils sont nombreux, ces IoC moins fiables considérés dans leur ensemble peuvent constituer un indice sérieux d’un problème.

Pour pouvoir arrêter un criminel, il faut raisonner comme un criminel. Vous devez vous attendre à une violation de votre sécurité et examiner ce problème du point de vue de l’auteur de l’attaque. La modélisation des menaces consiste à reconnaître les menaces potentielles et à anticiper leurs modes d’action. Cette pratique de la modélisation des menaces vous permet de réduire vos risques en commençant par les plus graves. Posez-vous des questions. Par exemple, demandez-vous ce que vous voulez protéger, quelles pourraient être les conséquences si vous n’y parvenez pas et jusqu’à quel point vous acceptez de faire des efforts pour éviter que ces conséquences ne se produisent.

Pour finir, n’omettez pas de procéder à des tests dans le cloud en simulant une diversité d’attaques, par exemple des attaques interlocataires. Réalisez des schémas pour modéliser les procédés qui pourraient être mis en œuvre lors d’une attaque et dans les « cas d'utilisation abusive » de votre infrastructure. Schématisez également vos mesures de défense et de résolution des problèmes.

Les conclusions à tirer et vos réactions

Voici maintenant la phase de résolution. À ce stade, vous devez communiquer à d'autres équipes toutes les informations que vous avez recueillies au cours de votre enquête. Vous devez aussi rendre ces informations utilisables par les outils qui pourront les analyser, y réagir, les sauvegarder en vue d’une utilisation ultérieure et établir un ordre de priorité pour leurs actions. En procédant ainsi, vous vous mettez mieux à même de prévoir l’évolution des événements, de remédier en priorité au plus important, d’éliminer les vulnérabilités de votre infrastructure et de renforcer vos mesures de sécurité.