La différence entre l'informatique et la technologie de l'information

Les systèmes de technologie opérationnelle utilisent en grande partie les mêmes outils que les environnements informatiques, mais ils sont conçus pour être utilisés de manière différente. Au lieu de fonctionner principalement comme un outil pour l'homme, les appareils OT interagissent principalement avec d'autres machines, telles que les systèmes de contrôle industriel (ICS). Leur objectif est de garantir que les actifs ICS fonctionnent correctement et répondent aux exigences de haute disponibilité et de temps de fonctionnement de ces appareils.

Convergence des technologies de l'information et des technologies de la terre

Historiquement, les réseaux IT et OT ont été séparés. Les systèmes OT utilisent souvent des logiciels anciens, ce qui les rend plus vulnérables à la compromission, et une intrusion peut les rendre incapables de répondre aux exigences de haute disponibilité de leur production. C'est pourquoi les systèmes OT, bien que connectés à un réseau, étaient isolés des réseaux informatiques et de l'internet public.

Avec l'introduction de l'IIoT, le fossé entre les technologies de l'information et les technologies de l'information se résorbe rapidement. Les appareils IIoT permettent de surveiller et de gérer à distance les processus industriels à partir d'un emplacement central, ce qui permet aux organisations d'atteindre une plus grande efficacité et une meilleure productivité. Toutefois, cela se fait au prix d'une déconnexion du réseau physique qui protégeait ces anciens systèmes des cybermenaces. Par conséquent, les environnements OT nécessitent désormais des solutions spécialisées en matière d'OT et de sécurité de l'IdO.

Qu'est-ce que la sécurité des technologies opérationnelles ?

Bien que les appareils OT utilisent en grande partie les mêmes systèmes et logiciels que les machines informatiques, ils sont utilisés de manière très différente et répondent souvent à des attentes différentes.

Ces différentes conditions de fonctionnement ont un impact sur la sécurité de ces systèmes. Par exemple, les exigences de haute disponibilité de l'OT rendent difficile l'arrêt des systèmes pour les mises à jour et la remédiation du logiciel malveillant. Selon l'opinion générale, il est plus important qu'un système fonctionne en permanence que d'être entièrement sécurisé. C'est pourquoi ces systèmes sont sujets à des attaques ciblées et à des infections par logiciel malveillant.

La sécurité des technologies opérationnelles (OT) est conçue pour répondre aux besoins de sécurité uniques des environnements OT. Il s'agit notamment de protéger la disponibilité des systèmes, de comprendre les protocoles spécifiques à l'OT et de bloquer les attaques visant les systèmes existants couramment utilisés dans les environnements OT.

Meilleures pratiques en matière de sécurité des technologies opérationnelles (OT)

En matière de sécurité, les environnements technologiques opérationnels sont souvent à la traîne par rapport à leurs homologues informatiques. La sécurisation de ces environnements et systèmes OT contre les cybermenaces passe par la mise en œuvre des meilleures pratiques en matière de sécurité OT.

- Découverte des actifs de l'OT

Le réseau technologique opérationnel peut être complexe, et de nombreuses organisations ne disposent pas d'une visibilité totale sur leurs ressources technologiques opérationnelles. Ce problème est compliqué par le fait qu'un réseau OT peut être réparti sur plusieurs usines ou sites géographiques.

Pour protéger efficacement les réseaux technologiques opérationnels, il faut disposer d'une visibilité complète sur les actifs connectés à ces réseaux, ce qui fait de la découverte des appareils OT une première étape nécessaire d'une stratégie de sécurité OT.

Historiquement, les réseaux technologiques opérationnels étaient protégés par un "air gap", c'est-à-dire que les réseaux IT et OT étaient physiquement déconnectés l'un de l'autre. Bien que cela ne constitue pas une protection parfaite contre les cybermenaces, cela a rendu les actifs vulnérables de la technologie de l'information plus difficiles d'accès et d'exploitation pour un attaquant.

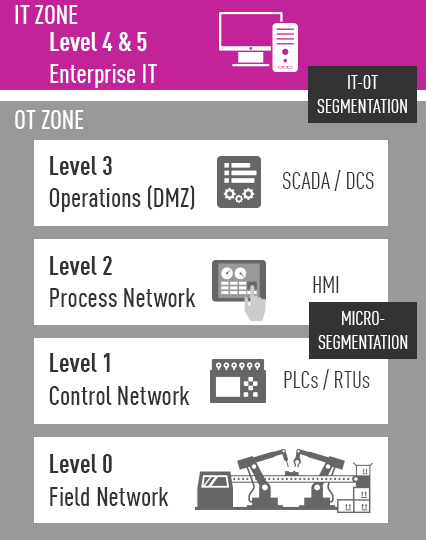

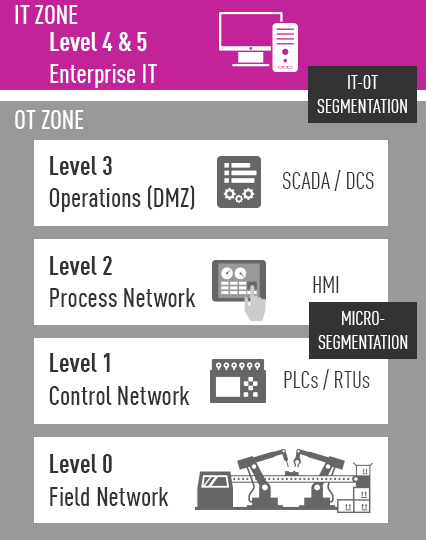

À l'heure où les réseaux IT et OT convergent, les entreprises doivent remplacer la lame d'air pour protéger les systèmes existants qui n'ont jamais été conçus pour être connectés à l'internet. La segmentation du réseau permet d'isoler les actifs au sein du réseau, et un pare-feu connaissant les protocoles spécifiques à l'OT peut inspecter le trafic à la recherche de contenu ou de commandes potentiellement malveillants et appliquer des contrôles d'accès à travers les limites des segments du réseau OT.

- OT prévention des menaces

Les stratégies de cybersécurité des technologies opérationnelles sont souvent axées sur la détection en raison du risque d'erreurs faussement positives dans les outils de prévention des menaces. Si une opération légitime est incorrectement étiquetée et bloquée comme étant malveillante, cela peut avoir une incidence sur la disponibilité et les performances du système. En conséquence, la sécurité OT était souvent réactive, les attaques et les infections étant corrigées lorsque cela était possible.

Cette approche de la sécurité se traduit par des systèmes OT infectés par des logiciels malveillants qui menacent leur fonctionnement. En outre, de nombreux types d'attaques peuvent être détectés et bloqués avec une très grande précision, ce qui ne représente qu'une menace minime pour les opérations normales. En déployant la prévention des menaces liées aux technologies opérationnelles, une organisation peut mieux sécuriser ses actifs OT à une époque où ces systèmes sont de plus en plus ciblés par les acteurs de la cyber-menace.

Sécurisation de l'OT avec les technologies logicielles de point de contrôle

Les systèmes et réseaux OT sont très différents de leurs homologues informatiques - ils peuvent utiliser une partie du même matériel, mais les logiciels, les protocoles et les attentes diffèrent grandement entre OT et IT.

Pour protéger efficacement les systèmes OT contre les cybermenaces, il faut des solutions de cybersécurité dotées d'une connaissance approfondie des environnements OT. Pour en savoir plus sur les solutions de gestion des menaces spécifiques aux technologies de l'information et de la communication de Point de contrôle, consultez ce dossier. Vous pouvez également découvrir ces solutions par vous-même en vous inscrivant à un démo gratuit.