La diferencia entre TI y OT

Los sistemas de tecnología operativa utilizan muchas de las mismas herramientas que los entornos de TI, pero están diseñados para ser utilizados de diferentes maneras. En lugar de funcionar principalmente como una herramienta para el ser humano, el dispositivo OT interactúa principalmente con otras máquinas, como el Sistema de control industrial (ICS). Su propósito es garantizar que los activos de ICS funcionen correctamente y cumplan con los requisitos de alta disponibilidad y tiempo de actividad de estos dispositivos.

Convergencia de TI y OT

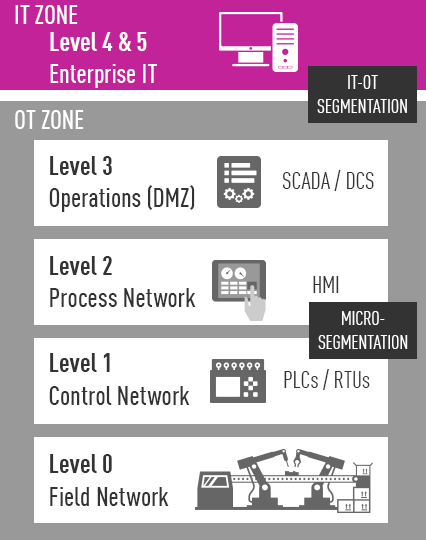

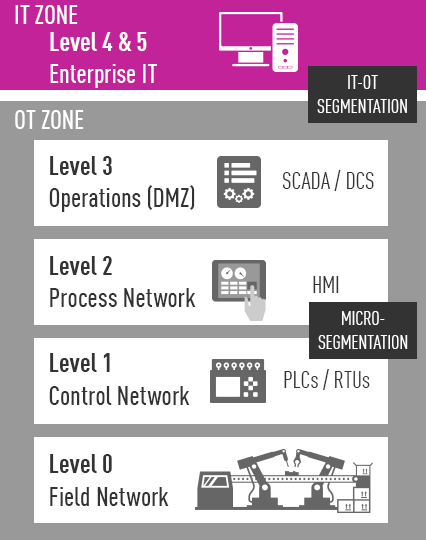

Históricamente, el rojo de TI y OT han estado separados. Los sistemas OT a menudo ejecutan software heredado, lo que los hace más vulnerables a los compromisos, y una intrusión puede hacer que no puedan cumplir con sus requisitos de alta disponibilidad de producción. Por esta razón, los sistemas OT, mientras estaban conectados a una red, estaban “aislados” de las redes de TI y de la Internet pública.

Con la introducción del IIoT, la brecha de aire IT/OT se está disolviendo rápidamente. Los dispositivos IIoT permiten monitorear y administrar procesos industriales de forma remota desde una ubicación central, lo que permite a las organizaciones lograr una mayor eficiencia y productividad. Sin embargo, esto tiene el costo de cerrar la desconexión de la red física que protegía estos sistemas heredados de las amenazas cibernéticas. Como resultado, los entornos OT ahora requieren soluciones especializadas en OT y Seguridad de IoT .

¿Qué es la seguridad de la tecnología operacional?

Si bien los dispositivos OT utilizan muchos de los mismos sistemas y software que las máquinas de TI, se utilizan de maneras muy diferentes y a menudo operan bajo diferentes expectativas.

Estas diferentes condiciones de operación afectan la seguridad de estos sistemas. Por ejemplo, los requisitos de alta disponibilidad de OT dificultan la desactivación de sistemas para realizar actualizaciones y eliminar malware. La opinión popular es que es más importante que un sistema funcione continuamente que que sea completamente seguro. Por este motivo, estos sistemas son propensos a sufrir ataques dirigidos e infecciones de malware.

La seguridad de tecnología operativa (OT) está diseñada para satisfacer las necesidades de seguridad únicas de los entornos de OT. Esto incluye proteger la disponibilidad del sistema, comprender los protocolos específicos de OT y bloquear ataques dirigidos a los sistemas heredados comúnmente utilizados en entornos de OT.

Mejores Prácticas de Seguridad de Tecnología Operacional (OT)

Los entornos de tecnología operativa a menudo se quedan atrás de sus contrapartes de TI en términos de seguridad. Proteger estos entornos y sistemas de OT contra las amenazas cibernéticas requiere implementar las mejores prácticas de seguridad de OT.

- Descubrimiento de activos OT

La tecnología operativa puede ser compleja y muchas organizaciones carecen de una visibilidad total de sus recursos de OT. Este problema se complica por el hecho de que una red OT puede estar distribuida en múltiples fábricas o sitios geográficos.

La protección eficaz de la tecnología operativa requiere una visibilidad completa de los activos conectados a estos, lo que hace que el descubrimiento de dispositivos OT sea un primer paso necesario en una estrategia de seguridad OT.

Históricamente, la tecnología operativa estaba protegida por un espacio de aire, donde TI y OT estaban físicamente desconectados entre sí. Si bien esto no proporciona una protección perfecta contra las amenazas cibernéticas, hizo que los activos vulnerables de OT sean más difíciles de acceder y explotar para un atacante.

A medida que TI y OT convergen, las organizaciones deben reemplazar la brecha de aire para proteger los sistemas heredados que nunca fueron diseñados para conectarse a Internet. La segmentación de la red permite el aislamiento de activos dentro de la red, y un firewall con conocimiento de protocolos específicos de OT puede inspeccionar el tráfico en busca de contenido o comandos potencialmente maliciosos y aplicar controles de acceso a través de los límites del segmento de red de OT.

- OT prevención de amenazas

Las estrategias de ciberseguridad de tecnología operativa a menudo se centran en la detección debido a la posibilidad de que se produzcan errores falsos positivos en las herramientas de prevención de amenazas. Si una operación legítima está etiquetada incorrectamente y bloqueada como maliciosa, podría afectar la disponibilidad y el rendimiento del sistema. Como resultado, la seguridad de OT a menudo era reactiva con ataques e infecciones remediados cuando era conveniente.

Este enfoque de seguridad da como resultado que los sistemas OT se infecten con malware que amenaza su funcionamiento. Además, muchos tipos de ataques pueden detectarse y bloquearse con una precisión extremadamente alta, lo que representa una amenaza mínima para las operaciones normales. Al implementar la prevención de amenazas tecnológicas operativas, una organización puede proteger mejor sus activos de OT en una época en la que estos sistemas son cada vez más el objetivo de los actores de amenazas cibernéticas.

Protección de OT con tecnologías de software Check Point

Los sistemas OT y los rojos son muy diferentes de sus homólogos de TI: pueden utilizar parte del mismo hardware, pero el software, los protocolos y las expectativas difieren mucho entre OT y TI.

La protección efectiva de los sistemas OT contra las amenazas cibernéticas requiere soluciones de ciberseguridad con un profundo conocimiento de los entornos de OT. Para obtener más información sobre las soluciones de gestión de amenazas específicas de OT de Check Point, consulte este resumen de la solución. También puede ver cómo funcionan estas soluciones registrándose para una demostración gratuita.