Valutazione OT/IoT

Gli ambienti OT/IoT di solito comprendono un'alta percentuale di dispositivi sconosciuti o non protetti. Con l'invisibilità aumenta il rischio. Offriamo una combinazione unica di valutazioni del rischio basate su interviste per ambienti OT/IoT e utilizziamo vari strumenti per generare output basati sulla scoperta, fornendo così un approccio sistematico alla scoperta, quantificazione e pianificazione delle fasi di correzione.

![]()

Vantaggi

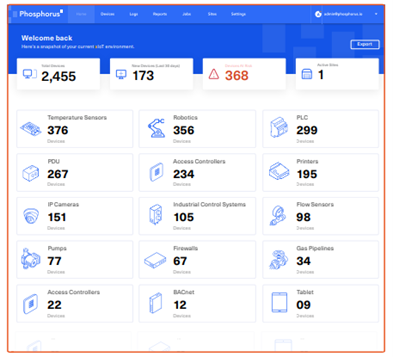

- Scopri le risorse Possiamo assisterti nella visualizzazione e nella profilazione di ogni dispositivo, nonché dei suoi modelli di comunicazione e connessioni di rete per creare e mantenere un accurato inventario delle risorse.

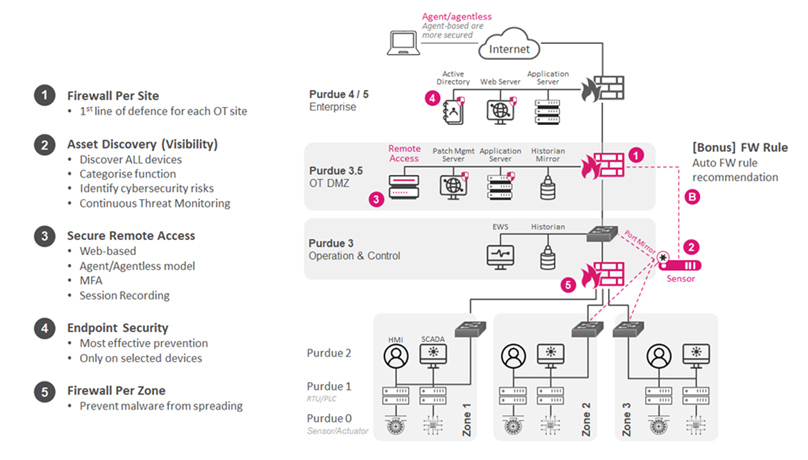

- Esaminare e ottimizzare l'architettura di sicurezza: gli architetti della sicurezza aziendale esamineranno, analizzeranno e forniranno raccomandazioni sulla progettazione della sicurezza target in base ai progetti standard del settore per i riferimenti all'architettura di sicurezza OT e IT e alle best practice.

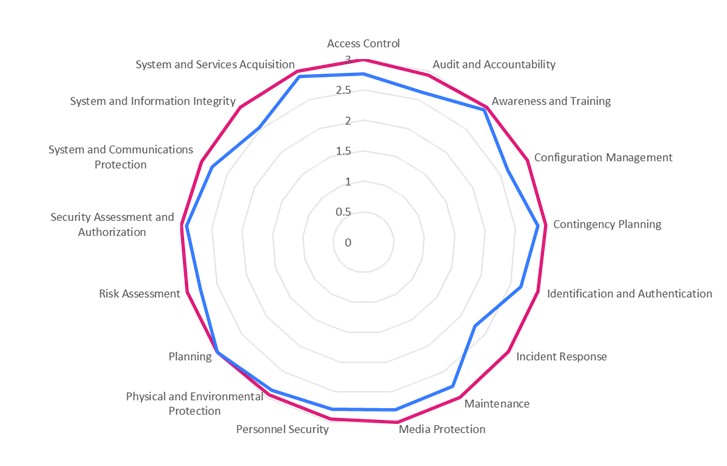

- Scopri i rischi OT/IoT: integriamo standard di settore come NIST 800-82R2 nelle nostre valutazioni basate su interviste e i nostri motori di scoperta come Armis, Phosphorus, ecc. aiutano a raccogliere dati sui dispositivi nel tuo ambiente. Possiamo aiutare la tua organizzazione a scoprire vulnerabilità, lacune di sicurezza e comportamenti anomali per valutare meglio i rischi.

- Miglioramenti del piano: forniremo consigli per migliorare la risposta alle minacce e proteggere le varie classe di dispositivi OT/IoT nel tuo ambiente. Questo include l'assistenza nello sviluppo di policy sia reattive, sia proattive, per proteggere il dispositivo in futuro.

![]()

Sicuri

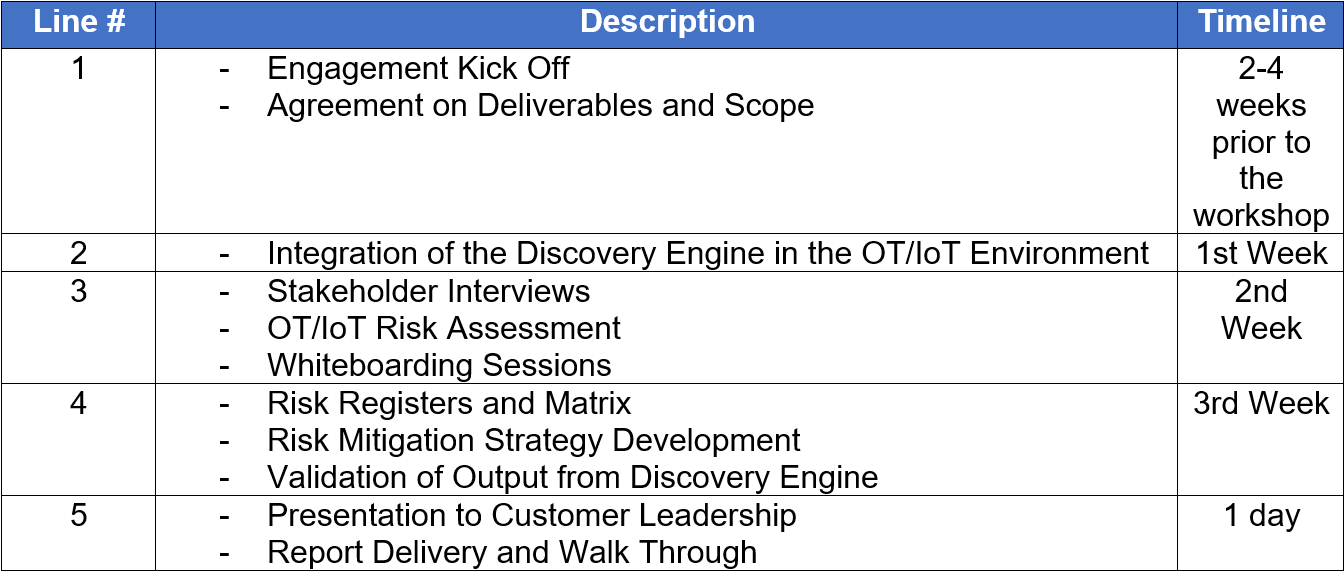

Il team Check Point si prepara al successo con una pianificazione approfondita dell'impegno, fino a sei settimane prima del nostro tempo in loco. Con un piano solido in mano, trascorreremo da uno a tre (1-3) giorni in loco, lavorando insieme per esaminare e valutare l'ambiente.

Dopo la visita, i nostri esperti analizzeranno i risultato e proporranno consigli. La tempistica del rapporto potrebbe variare, con il completamento in genere previsto entro un massimo di quattro (4) settimane, a seconda dei risultati della valutazione.

Esempio valutazione OT basata sul controllo

Esempio valutazione OT basata sul controllo

Rilevamento basato su strumenti per asset IoT

Rilevamento basato su strumenti per asset IoT

![]()

Ruoli più rilevanti

CISO, CIO, CTO, professionisti GRC, architetti della sicurezza, esperti di sicurezza OT e SOC

![]()

Numero ideale di partecipanti

2-5 Professionisti

Infinity Global Services

Check Point Infinity Global Services fornisce servizi di sicurezza end-to-end che ti consentono di accrescere le competenze del tuo team, progettare best practice e prevenire le minacce in tempo reale. Ovunque tu sia nel tuo percorso di sicurezza informatica, noi iniziamo da lì. I nostri esperti d'élite lavoreranno insieme al tuo team per portare la tua organizzazione al livello successivo di protezione e costruire il tuo piano di resilienza informatica.