Protezione Zero-Day: Bloccare le Minacce Sconosciute

Gli attacchi provenienti da minacce sconosciute rappresentano un rischio critico per le imprese e sono i più difficili da prevenire. Per questo motivo molte aziende si affidano ai team SOC per rilevarli dopo che hanno violato i loro sistemi. Questa strategia è inefficace. La tecnologia resistente all'evasione di Check Point massimizza la protezione zero-day senza compromettere la produttività aziendale. Per la prima volta le aziende possono ridurre il rischio di attacchi sconosciuti attuando un approccio preventivo.

FAI IL NOSTRO CHECKUP DI SICUREZZAQuantum Lightspeed: il firewall per data center più veloce del mondo Scarica l'e-book

Efficace Protezione Zero-Day

![]()

Intelligence

Traduce l'intelligence sulle minacce Gen V in una intelligence di sicurezza proattiva

![]()

Prevention

Prevenire gli attacchi è una strategia migliore rispetto a rilevare le minacce a posteriori

![]()

Consolidamento

L'architettura unificata blocca i moderni attacchi su tutti i vettori

Guida per adottare un approccio di

threat prevention alla cyber security

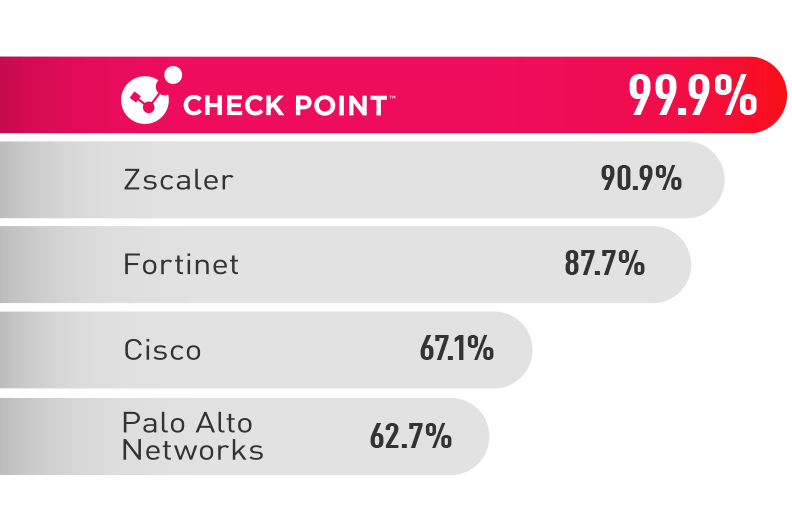

La nostra Threat Prevention stabilisce nuovi record

Per il terzo anno consecutivo, Check Point raggiunge le migliori performance in ambito threat prevention in tutte le categorie Enterprise and Hybrid Mesh del Firewall Security Report 2025 di Miercom.

La nostra piattaforma Infinity Platform offre la migliore protezione contro l'ultima generazione di attacchi informatici, con un tasso di blocco del 99,9% sui nuovi malware, del 99,7% sul tasso di prevenzione da phishing e del 98% sul tasso medio di blocco di eventi di intrusione critici.

Check Point Fornisce la Protezione Zero-Day Attraverso le Sue Soluzioni di Sicurezza per la Rete, il Cloud, gli Utenti e gli Accessi

Una strategia per migliorare l'efficienza della sicurezza:

ottenere una sicurezza migliore e ridurre i costi con il consolidamento

ThreatCloud AI: Il Potere dell'Intelligence Condivisa

ThreatCloud AI è il ricco database di difesa cyber di Check Point. I suoi poteri di intelligence sulle minacce alimentano le soluzioni di protezione zero-day di Check Point.

GUARDA IL VIDEOCome l'intelligenza artificiale aiuta a offrire

una threat prevention superiore

Content Disarm and Reconstruction (CDR) di Threat Extraction

Threat Extraction rimuove le funzionalità rischiose da file come macro, oggetti incorporati e altro, invece di determinarne la pericolosità, pulendo il file prima che entri nell'organizzazione.

SCOPRI DI PIU'

Motori Core di Threat Prevention

![]()

Threat Prevention a Livello di CPU

- Resistente alle Evasioni, identificazione degli exploit zero-day

- La tecnologia a livello di CPU brevettata è praticamente impenetrabile, anche per gli stati nazionali

- Rileva e blocca il malware prima che possa eseguirsi il codice di evasione

![]()

Threat Emulation

- I più alti punteggi di precisione nei test di settore

- Verdetti rapidi in millisecondi

- Copertura completa delle tattiche di attacco, dei tipi di file e dei sistemi operativi

![]()

Threat Extraction

- Ripulisce i file per prevenire dalle minacce

- Blocca proattivamente il malware

- Restituisce file riparati e sicuri in secondi

![]()

Motori Alimentati da IA

- L'intelligenza artificiale offre una prevenzione dalle minacce all'avanguardia

- Analizza migliaia di indicatori di minaccia per produrre verdetti accurati

- Fornisce spunti per aiutare a smascherare nuove famiglie di malware

![]()

Anti-ransomware

- Previene attacchi di estorsione online

- Ripara automaticamente da un attacco i file crittografati

- Opera sia in modalità online che offline per riparare automaticamente i file

![]()

Anti-Phishing

- Blocca l'accesso a siti web di phishing

- Avvisa in caso di ri-uso delle credenziali

- Previene il furto di account

Infinity consolida

la sicurezza attraverso i vettori

Check Point Infinity è un'architettura di sicurezza unificata che offre una prevenzione in tempo reale dalle minacce sia note che

sconosciute, proteggendo contemporaneamente la rete, il cloud, gli endpoint e i dispositivi mobile e IoT.

Provati, testati e fidati

Provalo ora

Parla con un esperto

Richiedi un preventivo

Cyber Security Report 2023

I conflitti geopolitici innescano il massimo livello di attacchi informatici di tutti i tempi.

Scopri altre tendenze e approfondimenti.

Risorse Aggiuntive

Download

Il prossimo attacco informatico può essere impedito

Le persone sono l'anello debole

Guida del CISO alla Mobile Threat Defense

Ransomware: un nuovo approccio per identificare, bloccare e rimediare in tempo reale

Video

Comprendere il DNA dei Malware: La Classificazione delle Famiglie Malware

Le Cinque Migliori Pratiche per Ridurre i tuoi Rischi nella Sicurezza informatica

Estrazione delle minacce Check Point per la tecnologia web

SandBlast Mobile combatte i Cyber Attacchi

Check Point presenta: gli ultimi sviluppi nel mondo del cryptojacking

Check Point SandBlast Agent: Advanced Endpoint Protection & Forensics

Link

Threat Emulation di Check Point blocca una campagna di Phishing su larga scala in Germania

Massima prevenzione Zero-Day compromettere la produttività

Presentazione di Malware DNA: ottenere informazioni approfondite su Malware Ancestry

SandBlast Agent Protegge dalla Vulnerabilità di BlueKeep RDP