Protección contra una pandemia cibernética que se propaga rápidamente

Con el brote de la Covid-19, los delincuentes cibernéticos se han apoderado de esta crisis global para lanzar amenazas cibernéticas traicioneras. El nuevo panorama normal ha generado una oleada de sofisticados ciberataques de quinta generación, incluido el ransomware dirigido. La Pandemia Cibernética está aquí. Ahora es el momento de tomar todas las medidas necesarias para proteger su organización.

Para obtener más información sobre cómo mantenerse protegido contra la vulnerabilidad de Log4J , HAGA CLIC AQUÍ

![]()

Trabajo remoto

Garantizar que los empleados tengan acceso seguro a los recursos corporativos

![]()

Herramientas de colaboración

Reemplazar las actividades presenciales con herramientas virtuales confiables

![]()

Transformación Digital

y Nube

Acelerar el ritmo con servicios de confianza conectados digitalmente

Actualización de la ciberpandemia

Protéjase contra la

vulnerabilidad Apache Log4j día cero

Una de las vulnerabilidades más graves de internet en los últimos años.

Cuando hablamos de la pandemia cibernética, esto es exactamente lo que queremos decir: difundir rápidamente ataques devastadores.

Descubra cómo mantenerse protegido con las protecciones de prevención de amenazas en tiempo real de Check Point

LEER MÁS

Guía de video: Cómo proteger su fuerza de trabajo remota

Desde las tendencias recientes de ataques hasta las mejores prácticas para dispositivos móviles, terminales y seguridad de correo electrónico en la nube, nuestra guía de video de 8 partes es todo lo que los administradores de seguridad necesitan para proteger a la fuerza laboral remota en la nueva normalidad y más allá.

VER AHORATemas de interés

- Mejores prácticas para estar protegido en una pandemia cibernética

- La nueva normalidad de su ciberseguridad

- Seguridad cibernética en la era del coronavirus (video)

- Los ataques relacionados con el coronavirus alcanzan los 200 000 semanalmente

- Los hackers establecen trampas de regreso al trabajo

- Los actores de la amenaza se unen en la carrera hacia una vacuna contra el coronavirus

- Problemas de seguridad sobre las aplicaciones de rastreo de contactos

- Arreglando la “Cláusula de personalización” de Zoom

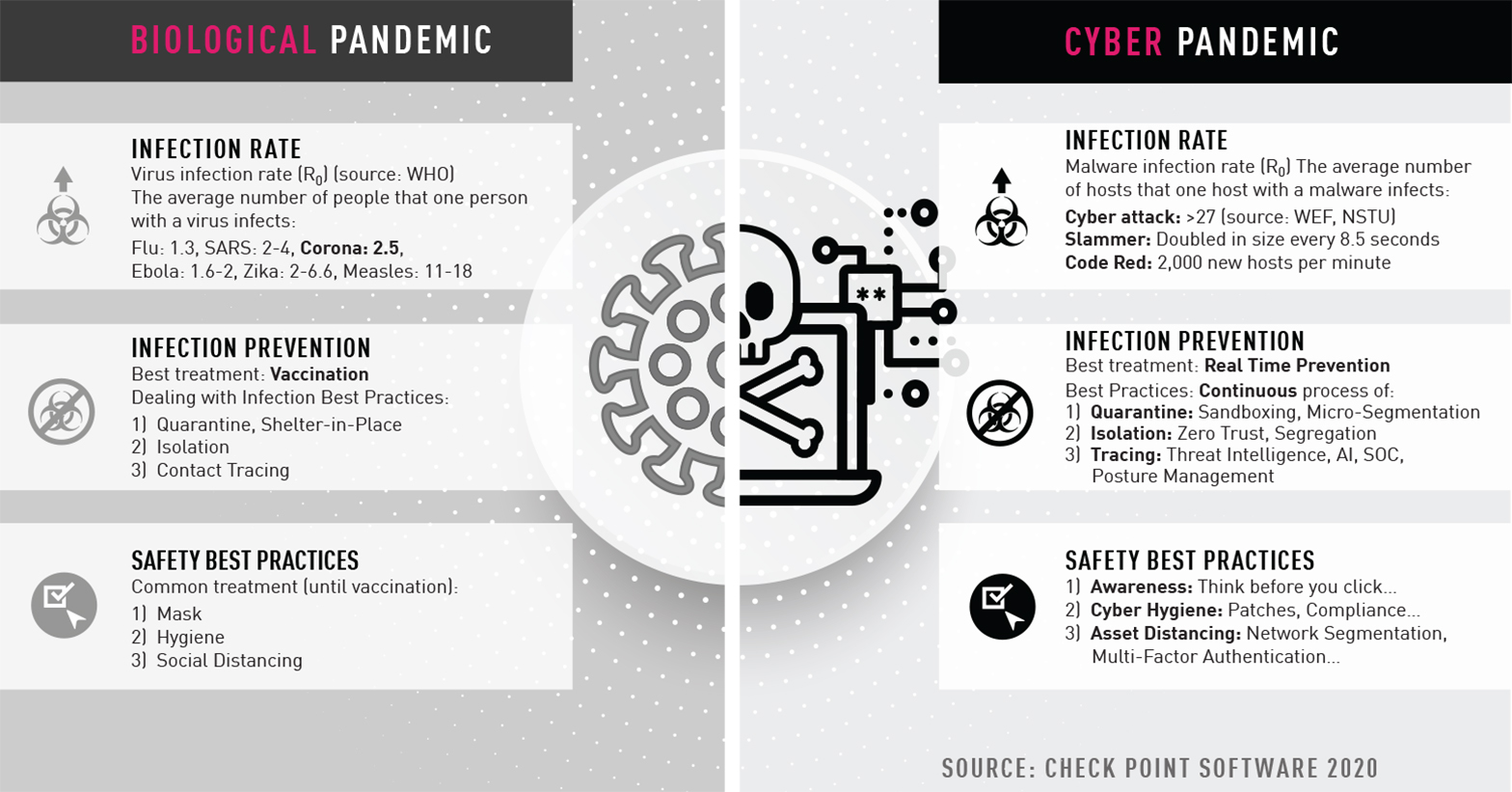

- Pandemia biológica frente a pandemia cibernética: similitudes y paralelismos, lecciones aprendidas

- Moviéndose más allá del coronavirus a un lugar más seguro

- Impacto coronavirus: los ciberdelincuentes tienen como objetivos dominios de Zoom

- Protección contra hackers e intentos de phishing

- Impacto coronavirus: mientras los minoristas cierran sus puertas, los hackers comienzan su actividad

>> Recursos técnicos

>> Check Point y sus socios devuelven

>> “Temas de interés” anteriores

Mejores prácticas para estar protegido en una pandemia cibernética

PREVENCIÓN EN TIEMPO REAL

Como hemos aprendido, vacunarse es mucho mejor que un tratamiento. Lo mismo se aplica a su ciberseguridad. La prevención en tiempo real coloca a su organización en una mejor posición para defenderse contra la próxima pandemia cibernética.

PROTEJA SU TODO

Cada parte de la cadena es importante. Su nueva normalidad requiere que vuelva a visitar y revisar el nivel de seguridad y relevancia de las infraestructuras de sus redes, los procesos, el cumplimiento del dispositivo móvil conectado, los equipos de cómputo y el IoT.

El creciente uso de la nube significa un mayor nivel de seguridad, especialmente en tecnologías que protegen las cargas de trabajo, los contenedores y las aplicaciones sin servidor en entornos multinube e híbridos.

CONSOLIDACIÓN Y VISIBILIDAD

Los cambios drásticos en la infraestructura de su compañía presentan una oportunidad única para evaluar sus inversiones de seguridad. ¿Realmente está recibiendo lo que necesita y su solución puntual protege las cosas correctas? ¿Hay áreas que ha pasado por alto?

El nivel de visibilidad más alto, que se logra mediante la consolidación, le garantizará la eficacia en seguridad necesaria para evitar un ataque cibernético sofisticado. La administración unificada y la visibilidad de riesgos completan su arquitectura de seguridad. Esto se puede lograr al reducir sus proveedores y soluciones de productos de uso puntual, así como los costos generales.

La nueva normalidad de su ciberseguridad

Con una Pandemia Cibernética, su ciberseguridad le exige que comprenda los riesgos cibernéticos que implica el cambio de su entorno informático. La siguiente matriz ofrece un punto de partida a medida que vuelve a evaluar sus estrategias de ciberseguridad.

| Cambio | Efecto | Riesgo | Principal proceso y terminología |

|---|---|---|---|

| Trabajo desde casa | Los equipos y los dispositivos móviles personales brindaron acceso a las redes corporativas. | La violación de datos (p. ej.registrador de teclas, registrador de pantalla en PC/móvil) | 1. Implementación de seguridad e higiene de terminales con comprobación de cumplimiento (parches más recientes, AV) 2. Conocimiento de capacitación del usuario (p. ej., simulación de suplantación de identidad) 3. Defensa contra amenazas móviles en dispositivos móviles |

| Mudanza rápida a nube » |

Velocidad de implementación a expensas de la seguridad | Los controles básicos de seguridad pueden dar lugar a la pérdida y manipulación de datos | 1. Invierta en la administración de la postura de seguridad en la nube 2. Implemente la seguridad de la carga de trabajo para contenedores y aplicaciones sin servidor. 3. Prevención en tiempo real de amenazas con seguridad IaaS |

| Infraestructura crítica » | Permite acceso remoto a la infraestructura crítica | Brecha en la infraestructura crítica | 1. Seguridad de IoT para dispositivos IoT 2. reforzar la postura de seguridad de la red con el equipo rojo... 3. Seguridad TO con aplicación de Scada |

| Incremento en la capacidad de red | Se necesita más rendimiento para sortear el movimiento de datos | Falta de servicio de red |

1. Invierta en seguridad de red que se amplíe según las necesidades 2. Todas las protecciones deben estar habilitadas mientras se mantiene la continuidad del negocio 3. Acceso remoto seguro escalable |

Los ataques relacionados con el coronavirus alcanzan los 200 000 semanalmente

Conozca las últimas amenazas en la red, en la nube y en los dispositivos móviles

LEER INFORME

Los hackers establecen trampas de regreso al trabajo

A medida que las empresas regresan a la oficina, los hackers están distribuyendo correos electrónicos de phishing y archivos maliciosos disfrazados como materiales de capacitación sobre COVID-19.

- El porcentaje de dos dígitos aumenta para sitios maliciosos relacionados con Corona en América Latina, el sudeste asiático, África y Europa del Este.

- Titulares no relacionados con el coronavirus (incluido “Black Lives Matter”) utilizados en estafas de phishing

- En las regiones donde se están levantando las restricciones hay una disminución de los sitios web maliciosos relacionados con Corona.

Los actores de la amenaza se unen en la carrera hacia una vacuna contra el coronavirus

Los hackers están enviando correos electrónicos con líneas de asunto relacionadas con la vacuna contra el coronavirus, con el fin de engañar a los destinatarios para que descarguen archivos maliciosos de Windows, Word y Excel diseñados para extraer los nombres de usuario y contraseñas de una persona directamente de sus computadoras.

MÁS INFORMACIÓN

Problemas de seguridad sobre las aplicaciones de rastreo de contactos

Los investigadores señalan su preocupación por la implementación de aplicaciones de rastreo de contactos, citando posibilidades de trazabilidad de dispositivos, compromiso de datos personales, intercepción de tráfico de aplicaciones e informes de salud falsos.

MÁS INFORMACIÓNCómo arreglar la

“Cláusula de personalización” de Zoom

Check Point y Zoom colaboran para solucionar el problema de la URL personalizada

Check Point y Zoom identifican un problema de seguridad en la función de URL personalizable de Zoom.

Si se explota, un hacker habría podido manipular los enlaces de reuniones de identificación haciéndose pasar por empleado de una organización de víctimas potenciales a través de Zoom, dándole al hacker un vector para robar credenciales o información confidencial.

MÁS INFORMACIÓN

Moviéndose más allá del coronavirus a un lugar más seguro

Todos hemos experimentado que el 2020 no fue como ningún otro año en nuestra historia reciente. Es una crisis de tal magnitud que ha alterado la forma de vida de las sociedades en todo el mundo. Sus efectos se han sentido en nuestras instituciones y organizaciones.

También hemos aprendido que la capacidad de ser ágil y actuar rápidamente ha sido una necesidad. La pandemia pasará con el tiempo, pero sus efectos se sentirán para siempre. A medida que nos dirigimos a un lugar más seguro, no daremos por sentada nuestra capacidad para mantenernos conectados y estar protegidos. La "nueva normalidad" nos exigirá que hagamos cambios y nos adaptemos a una nueva realidad que podría incluir una importante Pandemia cibernética.

Para obtener más información sobre lo que puede hacer con respecto a la ciberseguridad, comuníquese con su representante local de Check Point Software Technologies. Estamos listos para ayudarlo a dirigirse a un lugar más seguro.

Impacto coronavirus: los ciberdelincuentes tienen como objetivos dominios de Zoom

Durante las últimas semanas, hemos sido testigos de un gran incremento de inscripciones en nuevos dominios con nombres como “Zoom”, que cuenta con el 20 % del mercado de videoconferencias. Desde el comienzo del 2020, se registraron más de 1700 nuevos dominios y el 25 % de ellos fue durante la semana pasada. De estos dominios registrados, se descubrió que el 4 % contenía características sospechosas. Conozca más sobre los ciberataques

que tienen como objetivo a los usuarios de videoconferencia de Zoom.

Protección contra hackers e intentos de phishing

Desde que comenzó el brote de coronavirus, se ha registrado una cantidad de sitios web nuevos con nombre de dominio relacionados con el virus. Estas son nuestras recomendaciones para mantenerse protegido:

- Sea cauteloso con las ofertas especiales

- Desconfíe de los dominios de imitación

- Asegúrese de estar visitando la fuente auténtica

Impacto coronavirus: mientras los minoristas cierran sus puertas, los hackers comienzan su actividad

Mientras el mundo toma medidas para contener el coronavirus, los hackers en todo el mundo se están aprovechando del brote acelerando las actividades para propagar sus propias infecciones. Es importante:

- Permanecer cauteloso y alerta

- Informar todo lo que sea sospechoso

Recursos Técnicos

Check Point and Partners Give Back

A principios de marzo de 2020, un grupo multidisciplinario de empleados de Check Point formaron el programa de donación COVID-19 con el propósito de proveer apoyo financiero a organizaciones benéficas al frente de la pandemia. Para maximizar nuestro impacto, nos acercamos a nuestros socios pidiendo donaciones igualadas, ¡duplicando así nuestra fuerza! De manera conjunta, nuestros esfuerzos han dado lugar a más de un millón de dólares en donaciones para más de 80 organizaciones, y sigue aumentando.

MÁS INFORMACIÓNOtros temas de interés

- Proteja su negocio del ataque Sunburst de SolarWinds

- Ataque SolarWinds Sunburst: ¿Qué necesita saber?

- Sunburst, Teardrop y la nueva normalidad de NetSec

- Informe de Sunburst

- El ataque Sunburst: una segunda cepa de malware y cómo reforzar su seguridad

- Se encontró una vulnerabilidad crítica de Microsoft

- Spam con temática de coronavirus propaga un malware peligroso

\

\