Identifizieren: Der erste Schritt zur Jagd auf Cloud-Bedrohungen

Durch einen proaktiven, methodischen Sicherheitsansatz können Sie diese Angriffe identifizieren und umgehend beseitigen. Zunächst gilt es dafür Beobachtungen zu machen, Informationen zu sammeln, Hypothesen aufzustellen, Daten zu analysieren und Nachforschungen anzustellen, um Hypothesen zu beweisen oder zu widerlegen. Es müssen die richtigen Tools und Prozesse dafür vorhanden sein, Daten zu sammeln, zu analysieren und angemessen zu reagieren.

Daten sammeln

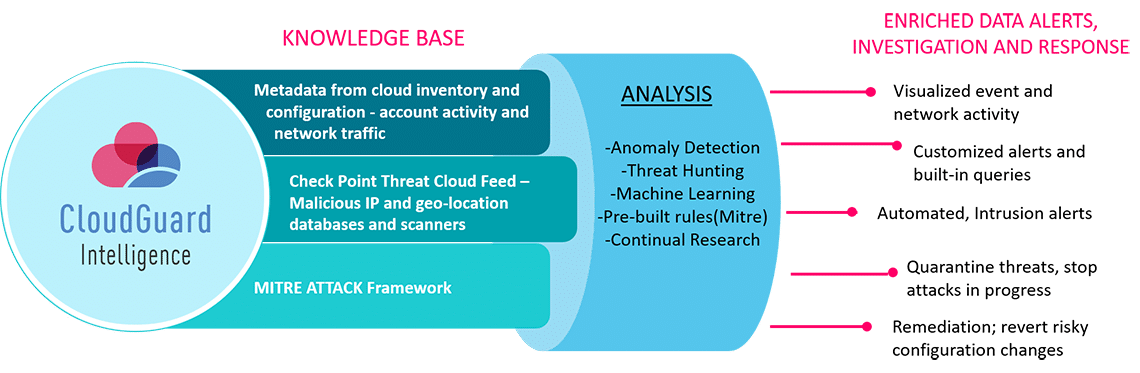

Ohne die richtigen Daten kann man auch nicht gezielt suchen. Die Jagd nach Bedrohungen erfordert zunächst die Erfassung hochwertiger Daten aus verschiedenen Quellen wie Protokollen, Servern, Netzwerkgeräten, Firewalls, Datenbanken und Endgeräten. Leider haben viele Unternehmen keinen Einblick in die Daten innerhalb ihrer Cloud-Anwendungen. Kunden wünschen sich Einblick in ihre VMs, Container und serverlosen Architekturen sowie in die Benutzeraktivitäten und den Netzwerkverkehr all ihrer Dienste. Um derart umfassende Einblicke zu erreichen und eine gute Datenqualität zu gewährleisten, müssen Unternehmen die begrenzte Cloud-Anbieter-basierte Sicht hinter sich lassen und zu einem Multi-Cloud-Blickwinkel wechseln.

Untersuchen und analysieren

Für eine effektive Bedrohungssuche braucht es jedoch mehr als nur Transparenz. Während der Untersuchung müssen die richtigen Tools eingesetzt werden, um eine Grundlage festzulegen und Anomalien proaktiv ins Visier nehmen zu können. Jede bösartige Aktivität, die vom normalen Netzwerkverhalten abweicht, kann ein Indikator für eine Sicherheitslücke (Indicator of Compromise, IoC) sein. Deutliche IoC umfassen eine Malware-Signatur-Warnung in Ihrem Netzwerk und ausführbare Ransomware-Dateien in Ihrem Dateisystem, die von Ihrem Intrusion Detection System (IDS) oder Virenschutz erkannt werden. Beispiele für schwache IoC wären wiederholte fehlgeschlagene Anmeldeversuche eines Benutzers und Anmeldezeiten, die nicht mit dem üblichen Nutzungsverhalten übereinstimmen. Sie können Ihr Netzwerk auf bekannte IoC überwachen, indem Sie die entsprechenden Daten aus Bedrohungsinformationen-Feeds beziehen.

Legen Sie fest, dass IDS-Warnungen nur bei deutlichen IoC ausgegeben werden, um sicherzustellen, dass ihnen bei Auftreten ausreichend Bedeutung beigemessen wird. Schwächere Indikatoren sind jedoch nicht zu vernachlässigen. Aneinandergereiht können mehrere schwächere IoC einen deutlichen Indikator für eine Sicherheitslücke darstellen.

Um einen Verbrecher zu erwischen, muss man wie ein Verbrecher denken. Sie müssen davon ausgehen, dass es irgendwann zu einer Sicherheitsverletzung kommen wird, und das Problem aus der Sicht des Angreifers betrachten. Bedrohungsmodellierung beinhaltet die Identifizierung potenzieller Bedrohungen und die Modellierung von Angriffsmöglichkeiten. Durch Bedrohungsmodellierung können Sie Risiken priorisieren und vermindern. Stellen Sie sich Fragen wie: Was wollen Sie schützen? Was sind die Konsequenzen eines Scheiterns? Wie viel Mühe sind Sie bereit, auf sich zu nehmen, um diese Konsequenzen zu verhindern?

Stellen Sie abschließend sicher, dass Sie Tests durchführen, indem Sie eine Vielzahl von Bedrohungen in der Cloud simulieren, zum Beispiel, indem Sie mandantenübergreifende Angriffe nachahmen. Erstellen Sie Angriffsmuster und „Missbrauchsfälle“ und entwerfen Sie Angriffs- und Verteidigungsprozesse oder Gegenmaßnahmensequenzen.

Schlussfolgerungen ziehen und reagieren

Während der Behebungsphase sollten alle Informationen, die Sie während Ihrer Untersuchung gesammelt haben, an andere Teams und Tools weitergegeben werden, die darauf reagieren, sie priorisieren, analysieren oder sie für die zukünftige Verwendung speichern können. Auf diese Weise können Sie Trends besser vorhersagen, Schwachstellen priorisieren und beheben sowie die vorhandenen Sicherheitsmaßnahmen verbessern.