Der Unterschied zwischen IT und OT

Betriebstechnische Systeme verwenden viele der gleichen Tools wie IT-Umgebungen, sind jedoch für die Verwendung auf unterschiedliche Weise konzipiert. Anstatt in erster Linie als Werkzeug für den Menschen zu fungieren, interagieren OT-Geräte meist mit anderen Maschinen, wie zum Beispiel dem Industriellen Kontrollsystem (ICS). Ihr Zweck besteht darin, sicherzustellen, dass die ICS-Ressourcen ordnungsgemäß funktionieren und die hohen Verfügbarkeits- und Betriebszeitanforderungen dieser Geräte erfüllen.

IT- und OT-Konvergenz

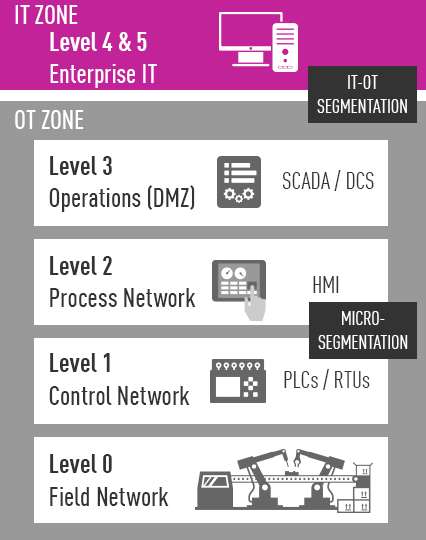

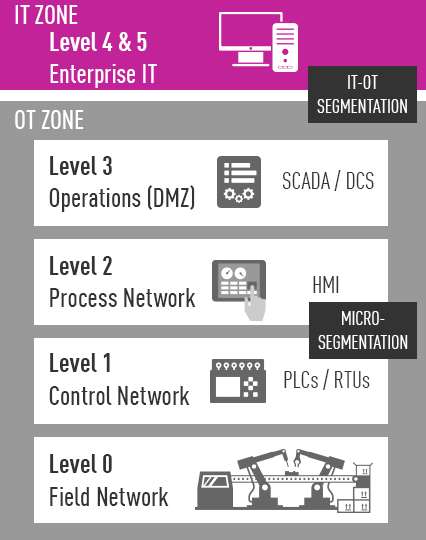

Historisch gesehen waren IT und OT Netzwerk getrennt. OT-Systeme laufen oft mit veralteter Software, wodurch sie anfälliger für Kompromittierungen sind, und ein Einbruch kann dazu führen, dass sie ihre Anforderungen an die hohe Produktionsverfügbarkeit nicht mehr erfüllen können. Aus diesem Grund waren OT-Systeme, während sie mit einem Netzwerk verbunden waren, durch eine „Luftlücke“ von IT-Netzwerken und dem öffentlichen Internet getrennt.

Mit der Einführung des IIoT löst sich die Lücke zwischen IT und OT schnell auf. IIoT-Geräte ermöglichen die Fernüberwachung und -verwaltung industrieller Prozesse von einem zentralen Standort aus und ermöglichen Unternehmen so eine höhere Effizienz und Produktivität. Dies geht jedoch zu Lasten der Überbrückung der physischen Netzwerkunterbrechung, die diese Altsysteme vor Cyber-Bedrohungen schützte. Daher erfordern OT-Umgebungen jetzt spezielle OT- und IoT-Sicherheitslösungen .

Was ist betriebliche Technologiesicherheit?

Während OT-Geräte viele der gleichen Systeme und Software wie IT-Geräte verwenden, werden sie auf sehr unterschiedliche Weise genutzt und unterliegen oft unterschiedlichen Erwartungen.

Diese unterschiedlichen Betriebsbedingungen wirken sich auf die Sicherheit dieser Systeme aus. Die Hochverfügbarkeitsanforderungen von OT machen es beispielsweise schwierig, Systeme für Updates und Malware-Beseitigung herunterzufahren. Die gängige Meinung ist, dass es wichtiger ist, dass ein System kontinuierlich läuft , als dass es absolut sicher ist. Aus diesem Grund sind diese Systeme anfällig für gezielte Angriffe und Malware-Infektionen.

Die Sicherheit der Betriebstechnologie (OT) ist darauf ausgelegt, die besonderen Sicherheitsanforderungen von OT-Umgebungen zu erfüllen. Dazu gehört der Schutz der Systemverfügbarkeit, das Verständnis OT-spezifischer Protokolle und das Blockieren von Angriffen, die auf die in OT-Umgebungen üblicherweise verwendeten Legacy-Systeme abzielen.

Best Practices für die Sicherheit von Operational Technology (OT).

Betriebstechnische Umgebungen hinken ihren IT-Pendants in puncto Sicherheit oft hinterher. Um diese OT-Umgebungen und -Systeme vor Cyber-Bedrohungen zu schützen, müssen Best Practices für die OT-Sicherheit implementiert werden.

Betriebstechnische Netzwerke können komplex sein und vielen Unternehmen mangelt es an vollständiger Transparenz ihrer OT-Ressourcen. Dieses Problem wird durch die Tatsache erschwert, dass ein OT-Netzwerk über mehrere Fabriken oder geografische Standorte verteilt sein kann.

Für den wirksamen Schutz betrieblicher Technologienetzwerke ist ein vollständiger Einblick in die mit diesen Netzwerken verbundenen Assets erforderlich. Daher ist die Erkennung von OT-Geräten ein notwendiger erster Schritt in einer OT-Sicherheitsstrategie.

In der Vergangenheit wurden betriebliche Technologienetzwerke durch einen Luftspalt geschützt, in dem IT- und OT-Netzwerk physisch voneinander getrennt waren. Dies bietet zwar keinen perfekten Schutz vor Cyber-Bedrohungen, erschwert jedoch den Zugriff und die Ausnutzung anfälliger OT-Assets für einen Angreifer.

Im Zuge der Konvergenz von IT- und OT-Netzwerken müssen Unternehmen den Luftspalt ersetzen, um Altsysteme zu schützen, die nie für die Verbindung mit dem Internet konzipiert waren. Die Netzwerksegmentierung ermöglicht die Isolierung von Assets innerhalb des Netzwerks, und eine Firewall mit Kenntnissen über OT-spezifische Protokolle kann den Datenverkehr auf potenziell schädliche Inhalte oder Befehle untersuchen und Zugriffskontrollen über die Segmentgrenzen des OT-Netzwerks hinweg durchsetzen.

Cybersicherheitsstrategien für Betriebstechnologie konzentrieren sich häufig auf die Erkennung, da bei Tools zur Bedrohungsprävention die Gefahr falsch-positiver Fehler besteht. Wenn ein legitimer Vorgang fälschlicherweise als bösartig gekennzeichnet und blockiert wird, kann dies Auswirkungen auf die Verfügbarkeit und Leistung des Systems haben. Infolgedessen reagierte die OT-Sicherheit oft reaktiv und bekämpfte Angriffe und Infektionen, wenn dies zweckmäßig war.

Dieser Sicherheitsansatz führt dazu, dass OT-Systeme mit Malware infiziert sind, die ihren Betrieb gefährdet. Darüber hinaus können viele Arten von Angriffen mit äußerst hoher Präzision erkannt und blockiert werden, sodass sie eine minimale Bedrohung für den normalen Betrieb darstellen. Durch den Einsatz operativer Technologie zur Bedrohungsprävention kann ein Unternehmen seine OT-Ressourcen in einer Zeit, in der diese Systeme zunehmend ins Visier von Cyber-Bedrohungsakteuren geraten, besser schützen.

OT mit Check Point Software Technologies sichern

OT-Systeme und -Netzwerke unterscheiden sich stark von ihren IT-Gegenstücken – sie verwenden möglicherweise teilweise die gleiche Hardware, doch die Software, Protokolle und Erwartungen unterscheiden sich zwischen OT und IT erheblich.

Um OT-Systeme effektiv vor Cyber-Bedrohungen zu schützen, sind Cybersicherheitslösungen mit einem umfassenden Verständnis der OT-Umgebungen erforderlich. Um mehr über die OT-spezifischen Bedrohungsmanagementlösungen von Check Point zu erfahren, sehen Sie sich diese Lösungsübersicht an. Gerne können Sie sich auch selbst davon überzeugen, wie diese Lösungen funktionieren, indem Sie sich für eine kostenlose Demo anmelden.