OT/IoT-Bewertung

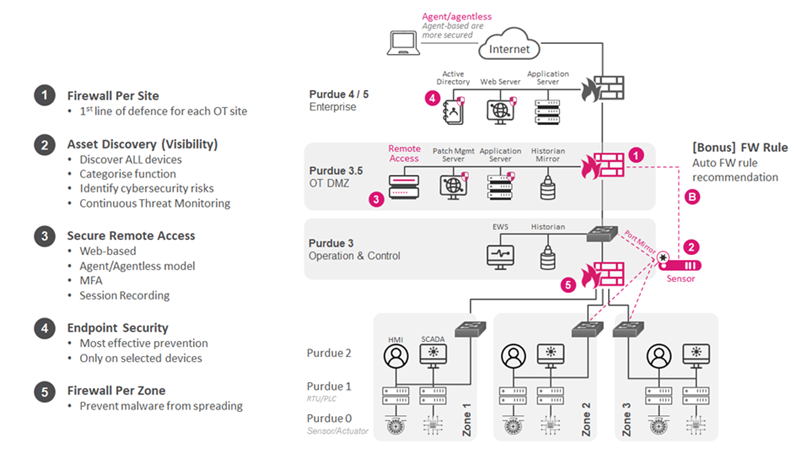

OT/IoT-Umgebungen umfassen in der Regel einen hohen Prozentsatz an unbekannten oder ungesicherten Geräten. Mit der Unsichtbarkeit steigt das Risiko. Wir bieten eine einzigartige Mischung aus interviewbasierten Risikobewertungen für OT/IoT-Umgebungen und nutzen verschiedene Tools, um erkenntnisbasierte Ergebnisse zu generieren und so einen systematischen Ansatz zur Erkennung, Quantifizierung und Planung von Abhilfemaßnahmen zu bieten.

![]()

Vorteile

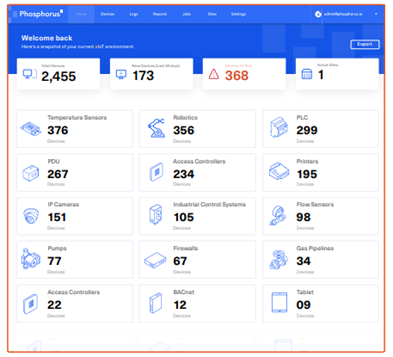

- Bestände erfassen: Wir können Sie dabei unterstützen, jedes Gerät sowie dessen Kommunikationsmuster und Netzwerkverbindungen zu erkennen und zu profilieren, um ein genaues Bestandsverzeichnis zu erstellen und zu pflegen.

- Prüfung und Optimierung der Sicherheitsarchitektur: Die Enterprise Sicherheitsarchitekten prüfen, analysieren und empfehlen das angestrebte Sicherheitsdesign gemäß den Industriestandardplänen für OT- und IT-Sicherheitsarchitekturen und bewährten Verfahren.

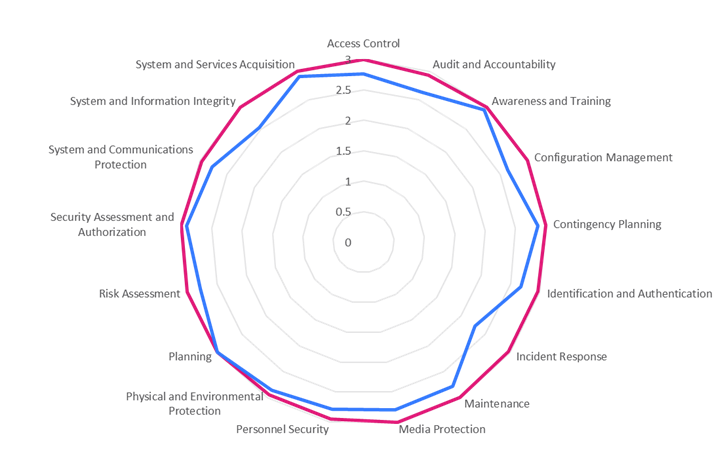

- Aufdecken von OT/IoT-Risiken: Wir integrieren Industriestandards wie NIST 800-82R2 in unsere interviewbasierten Bewertungen, und unsere Discovery-Engines wie Armis, Phosphorus usw. helfen bei der Erfassung von Daten über Geräte in Ihrer Infrastruktur. Wir können Ihr Unternehmen dabei unterstützen, Schwachstellen, Sicherheitslücken und anormale Vorgänge aufzudecken, um Risiken besser einschätzen zu können.

- Verbesserung des Sicherheitsplans: Wir geben Empfehlungen zur Verbesserung der Reaktion auf Bedrohungen und zur Sicherung der verschiedenen Klassen von OT/IoT-Geräten in Ihrer Infrastruktur. Dazu gehört auch, dass wir Ihnen helfen, sowohl reaktive als auch proaktive Richtlinien zu entwickeln, um Ihre Geräte in Zukunft zu schützen.

![]()

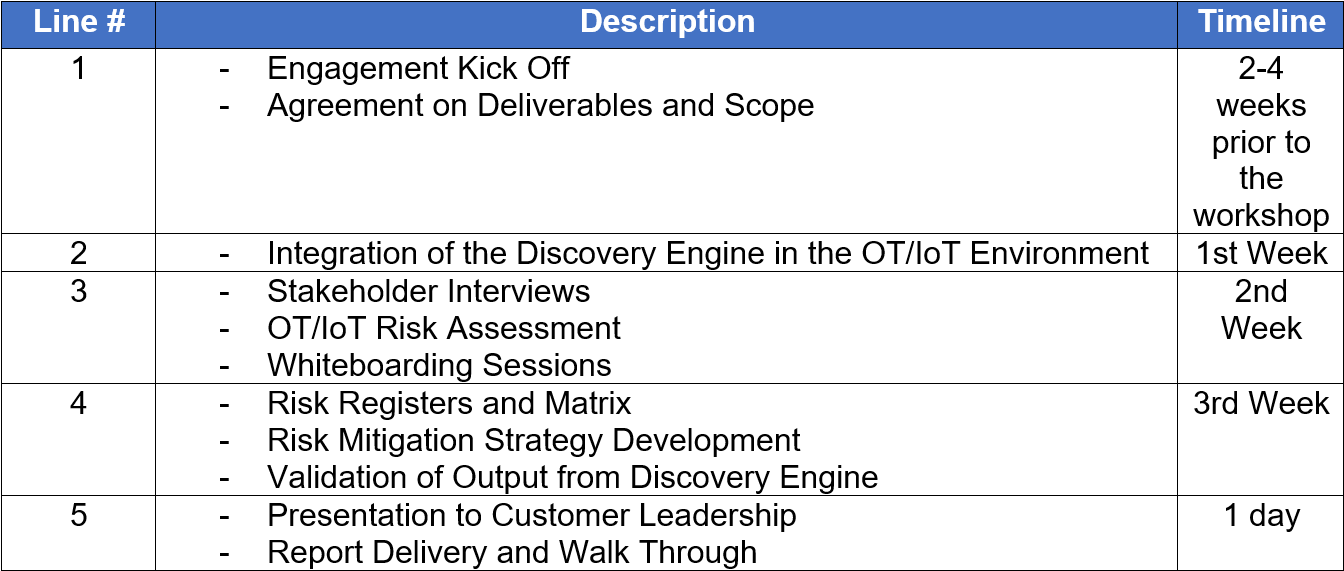

von Inhalten

Das Check Point-Team stellt sich auf den Erfolg ein, indem es den Einsatz bis zu sechs Wochen vor dem Vor-Ort-Termin gründlich plant. Mit einem konkreten Plan in der Hand verbringen wir drei bis vier (3-4) Tage vor Ort und arbeiten mit Ihnen zusammen, um Ihre Infrastruktur zu überprüfen und zu bewerten.

Im Anschluss an den Besuch werden unsere Experten die Ergebnisse analysieren und Empfehlungen präsentieren. Der Zeitrahmen für den Bericht kann variieren, wobei die Fertigstellung in der Regel innerhalb von bis zu vier (4) Wochen erwartet wird, abhängig von den Ergebnissen der Bewertung.

Beispiel einer kontrollbasierten OT-Bewertung

Beispiel einer kontrollbasierten OT-Bewertung

Toolbasierte Erkennung für IoT-Assets

Toolbasierte Erkennung für IoT-Assets

![]()

Die wichtigsten Rollen

CISO, CIO, CTO, GRC-Fachleute, Sicherheitsarchitekten, OT-Sicherheitsexperten und SOC

![]()

Ideale Anzahl von Teilnehmern

2-5 Profis

Infinity Global Services

Check Point Infinity Global Services bietet End-to-End-Sicherheitsdienste, die es Ihnen ermöglichen, das Fachwissen Ihres Teams zu erweitern, Best Practices zu entwickeln und Bedrohungen in Echtzeit zu verhindern. Wo auch immer Sie sich auf Ihrem Weg zur Cybersicherheit befinden, wir beginnen dort. Unsere Elite-Experten arbeiten mit Ihrem Team zusammen, um Ihr Unternehmen auf die nächste Stufe des Schutzes zu bringen und Ihren Cyber-Resilienzplan zu erstellen.